quarta-feira, 30 de dezembro de 2009

Feliz 2010 para todo mundo!!

Tô passando para desejar um feliz 2010, que Deus abençoe a nos todos.

Que 2010 seja cheio de conquista saúde e muita felicidade, que Deus ilumine a vida de cada um.

Esse ano de 2009 foi muito bom mas 2010 vai ser muito melhor!!!

QUE VENHA 2010!!!!

Eu já sou um vencedor em Cristo Jesus!!!!

Abraço a todos!!!!!

quinta-feira, 24 de dezembro de 2009

Feliz Natal!!!

Como esses dias de dezembro foram corridos, nem postei muito esse mês. Estou com alguns tutoriais quase prontos, depois que passar o período de festas vou postar.

Desejo a TODOS um Feliz Natal, que seja na armonia da familia cheio de felicidade e PAZ em Cristo Jesus!!

Abraço a todos!!!

sábado, 19 de dezembro de 2009

Ferramenta gráfica Core Configurator para (Windows server 2008 R2 CORE)

Essa ferramenta é muito boa para quem usa (Winodws Server 2008 R2 CORE) e não está muito afim de ficar só na linha de comando.

A ferramenta é gratuita, fonte totalmente aberta para que possa ser alterada para atender as necessidades de cada um, abaixo segue uma lista do que essa ferramenta pode fazer.

Product Licensing

Networking Features

DCPromo Tool

ISCSI Settings

Server Roles and Features

User and Group Permissions

Share Creation and Deletion

Dynamic Firewall settings

Display

Screensaver Settings

Add & Remove Drivers

Proxy settings

Windows Updates (Including WSUS)

Multipath I/O

Hyper-V including virtual machine thumbnails

JoinDomain and Computer rename

Add/remove programs

Services

WinRM

Complete logging of all commands executed

Segue o link: Core Configurator

Abraço a todos!!!

sábado, 12 de dezembro de 2009

Tutorial - Adicionando um controlador de domínio somente leitura

Um controlador de dominio somente leitura, é um novo tipo de controlador de domínio do sistema operacional Windows Server® 2008. Esse novo tipo de controlador de domínio, como o nome diz, hospeda partições somente leitura do banco de dados do Active Directory®.

Facilita para as organizações a implantação de um controlador de domínio em cenários onde a segurança física não pode ser garantida, como filiais de empresas.

Geralmente, as filiais têm poucos usuários, segurança física insatisfatória, largura de banda ruim com pouco conhecimento local de TI.

Segue o link: Tutorial - Adicionando um DC somente leitura

Abraço a todos!!

sexta-feira, 11 de dezembro de 2009

Tutorial - Adicionando um DC 2008 em uma floresta 2003

Nesse tutorial mostro como adicionar um DC 2008 em uma floresta 2003.

Recomendo esse procedimento para ser um preparativo para a migração, para ter um menor impacto para todos.

Uma observação é, se tiver mais de um DC na floresta, primeiro verifiquem as replicações, se as mesmas estiverem com problemas, primeiro corrija esses problemas para depois começar o procedimento de adicionar o DC 2008 na floresta 2003, para evitar maiores problemas.

Link: Tutorial - Adicionando um DC 2008 em uma floresta 2003

Abraço a todos!!

quarta-feira, 9 de dezembro de 2009

14 dicas para tirar mais do Windows 7

Segue o link de uma matéria que a info publicou muito boa, fala de como otimizar o Windows 7, Instalação e recuperação, Personalização, Busca e organização, Atalhos, Compatibilidade, Suporte, Multimídia.

Abraço a todos!!

Link : 14 dicas para tirar mais do Windows 7

segunda-feira, 7 de dezembro de 2009

Tutorial - Instalando e configurando o Modo XP no Windows 7

Bom, nesse tutorial mostro como instalar e configurar o XP Mode no Windows 7, essa ferramenta para quem ainda não conhece e ainda tem problemas de compatibilidade é otima.

Eu mesmo me deparei com esse problema, ai resolvi fazer o tutorial.

Link: Tutorial - Instalando e configurando o Modo XP no Windows 7

domingo, 6 de dezembro de 2009

Forefront Threat Management Gateway (TMG) 2010 Versão Final!!

A Microsoft lançou a versão final do TMG 2010, abaixo segue o link para downlaod.

Novos recursos como URL Filtering, Anti-malware, Network Inspection System (NIS) estão disponíveis para utilização.

Link: Forefront Threat Management Gateway (TMG) 2010 Versão Final!!

Requisitos minimos do sistema

- Sistemas Operacionais Suportados: Windows Server 2008 SP2 ou Windows Server 2008 R2

- Um computador com 2 núcleos (1 x CPU dual core) X64 processador.

- 2 gigabytes (GB) ou mais de memória.

- 2,5 GB de espaço disponível em disco rígido. Este é o espaço de disco rígido que utilizado para o cache, ou para armazenar temporariamente arquivos durante a inspeção de malware.

- Uma partição do disco rígido que está formatado com o sistema de arquivos NTFS.

- Adaptador de rede que seja compatível com o sistema operacional do computador, para comunicação com a rede interna.

- Um adaptador de rede adicional para cada rede conectada ao servidor Forefront TMG.

sábado, 5 de dezembro de 2009

Tutorial - Configurando controle de pais no Windows 7

Hoje respondendo uma pergunta no forum sobre o controle de pais no Windows 7, vi que não tinha um explicativo de como usar no Windows 7, só no Windows Vista.

Fiz esse tutorial, segue o link : Tutorial - Configurando controle de pais no Windows 7

Abraço!!!

quinta-feira, 3 de dezembro de 2009

Requisitos de Hardware para Windows 7

Para algumas pessoas ainda não está claro os requisitos minimos de hardware para rodar o Windows 7.

Os requisitos minimos para rodar qualquer versão do Windows 7 são:

•Processador de 1 gigahertz (GHz) ou superior de 32 bits (x86) ou 64 bits (x64)

•1 gigabyte (GB) de RAM (32 bits) ou 2 GB de RAM (64 bits)

•16 GB de espaço em disco disponível (32 bits) ou 20 GB (64 bits)

•Dispositivo gráfico DirectX 9 com driver WDDM 1.0 ou superior

Agora tem os requisitos para rodar recursos adicionais, como o BitLocker, Modo Windows XP,...

•Acesso à Internet (taxas podem ser aplicadas)

•Dependendo da resolução, a reprodução de vídeo pode exigir mais memória e hardware gráfico mais avançado

•Alguns jogos e programas podem exigir uma placa gráfica compatível com DirectX 10 ou superior, para o melhor desempenho

•Para alguns recursos do Windows Media Center, um sintonizador de TV e hardware adicional podem ser necessários

•O Windows Touch e os Tablet PCs exigem hardware específico

•O Grupo Doméstico exige uma rede e PCs com o Windows 7

•A autoração de DVD/CD requer uma unidade ótica compatível

•O BitLocker exige Trusted Platform Module (TPM) 1.2

•O BitLocker To Go exige uma unidade flash USB

•O Modo Windows XP exige mais 1 GB de RAM, mais 15 GB de espaço disponível em disco e um processador compatível com virtualização de hardware com Intel VT ou AMD-V ativados

•Música e sons requerem saída de áudio

A funcionalidade do produto e os gráficos podem variar com base na configuração do seu sistema.

Alguns recursos podem exigir hardware avançado ou adicional.

Abraço a todos!!

segunda-feira, 30 de novembro de 2009

Quais sistemas operacionais as VMs do Hyper-V suporta??

Fazendo umas pesquisas hoje aqui, achei um link que vai ajudar muitas pessoas com duvida quanto a quais sistemas operacionais as vms do Hyper-V suporta.

Esta lista mostra o conjunto do sistema operacional suportado pelo Hyper-V.

Link: Lista de sistemas suportados pelas VMs do Hyper-V

Abraço a todos!!

terça-feira, 24 de novembro de 2009

Virtualização com Virtual Box

Abraço!!

domingo, 22 de novembro de 2009

Opiniões sobre o Windows 7

Para quem ainda esta com dúvida se o Windows 7 é bom ou não, se vai ser o verdadeiro sucessor do Windows XP e do Windows Vista, aqui vai algumas opiniões de peso sobre o Windows 7.

CNET

"O Windows 7 apresenta uma plataforma estável que pode competir de igual para igual com o OS X, enquanto garante ao mundo que a Microsoft ainda consegue fazer um sistema operacional útil e forte."

PCWorld

"...a versão final que passou pelo meu test-drive me pareceu o verdadeiro sucessor do XP que o Vista nunca conseguiu ser."

NYTimes

"O pesadelo do Vista durou três anos, mas agora acabou."

IT Pro

"O Windows 7 ... é competente e funcional devido a melhorias internas, e a interface de usuário é bonita e boa para produtividade."

bit-tech

"Na falta de uma melhor maneira para descrevr [o Windows 7], a Microsoft essencialmente consertou o Vista, e o resultado é o seu melhor sistema operacional até hoje."

Guardian

"O Windows 7 é simplesmente a melhor versão do Windows que você pode ter."

Slate

"Sem dúvidas, o novo Windows não é apenas o melhor sistema operacional que a Microsoft já produziu. Ele também é o mais rápido, intuitivo e útil sistema operacional para desktops no mercado consumidor atualmente."

Maximum PC

"...o Windows 7 é inquestionavelmente a melhor versão do Windows que a Microsoft já lançou, e o verdadeiro sucessor do XP."

Tech Radar

"Nenhuma versão do Windows jamais foi perfeita, mas o Windows 7 é a melhor entre elas."

PC Mag

"É de longe, de muito longe, o melhor OS que já vimos lançado pela Microsoft."

Wall Street Journal

"Eu acredito que é a melhor versão do Windows que a Microsoft já produziu."

ElectricPig

"Com o Windows 7, a Microsoft quer nos fazer acreditar que eles colocaram o seu OS de volta nos trilhos, e em grande parte nós sentimos que eles conseguiram."

Engadget

"Nos pontos onde o Vista parecia uma bagunça completa, o Windows 7 remendou os buracos e agora parece um mecanismo unificado e firme."

Telegraph

"Windows 7 é o sistema que o Vista deveria ter sido..."

Hexus

"Este é o sistema operacional que o Windows Vista deveria ter sido."

Digital Trends

"...a Microsoft retornou para a sua redenção com o Windows 7, também conhecido como 'aquilo que o Vista deveria ter sido'."

AP

"O Windows 7 é um sistema moderno, muito melhorado, que deve conseguir apagar a má impressão deixada pela tentativa anterior, o Vista."

V3

"...o Windows 7 é o verdadeiro sucessor do Windows XP..."

Federal Computer Week

"Não nada de errado com o Windows 7 -- e nós sempre acredtamos que o Vista foi um sistema melhor do que a reputação que ele ganhou -- então se um novo sistema sai dele, você ganha um ótimo sistema."

PC Pro UK

"Nós gostamos muito do Windows 7 -- tanto que a decepção com o Vista já está se tornando uma memória distante..."

Technodorm

"Se você tem a grana para gastar, não há razão para não fazer o upgrade."

Laptop Mag

"Se o Vista te deixou desiludido com o Windows, nós sugerimos que você faça o upgrade para o Windows 7."

Cult of Mac

"Preciso ir lavar meus olhos com alvejante."

The Inquirer

"O Windows 7 é tão bonito e fácil de usar quanto as coisas da Apple, e não te trata como um retardado."

Computer World

"...finalmente, chegou a hora de atualizar."

TechWorld

"O Windows 7 parece um anti-Vista..."

Gizmodo

"...se você está vindo do XP, o Windows 7 vai parecer uma linda revolução futurista. Se você está vindo do Vista, basta uma olhadinha no Aero Peek para pensar 'Ei, isso aqui é muito melhor!" E se você está vindo de um Mac, você vai—hahahahahah! Ok, sério: mesmo os Mactards terão que diminuir o tom de voz para falar mal disso aqui."

Fonte: GIZMODO

Abraço a todos!!!

Dez detalhes obrigatórios sobre o Windows 7

Boa leitura a todos.

Dez detalhes obrigatórios sobre o Windows 7 (parte 2/3)

Dez detalhes obrigatórios sobre o Windows 7 (parte 3/3)

Abraço!!

sábado, 21 de novembro de 2009

Office 2010 BETA

Abraço a todos!!!

quinta-feira, 12 de novembro de 2009

Microsoft Forefront TMG - Aprenda na prática

Download TMG 2010 BETA : Microsoft Forefront Threat Management Gateway 2010 (RC)

Abraço a todos!!!

terça-feira, 10 de novembro de 2009

Tutorial - Instalando Linux no Hyper-V Server

Boa tarde pessoal!

Boa tarde pessoal! Abraço a todos!!

segunda-feira, 9 de novembro de 2009

Tutorial - Criando Maquina virtual no Hyper-V

TechNet Script Center

sábado, 7 de novembro de 2009

Descontos para certificação microsoft

quarta-feira, 4 de novembro de 2009

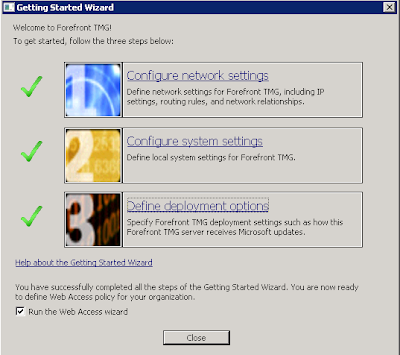

TMG-2010 Threat Management Gateway 2010

Para quem ainda não sabe o TMG-2010 vai ser o substituto do ISA SERVER 2006, mas não se preocupem, ele é bem parecido com o ISA 2006.

Depois desse wizard ainda tem mais um que configura, acesso web, bloqueio de URL, malware inspection, HTTPS inspection e web caching.

Depois desse wizard ainda tem mais um que configura, acesso web, bloqueio de URL, malware inspection, HTTPS inspection e web caching.Ai está pronto para começar a fazer as configurações da sua rede.

Segue uma imagem do console.

Abraço a todos!!! Comentem!!!!

Abraço a todos!!! Comentem!!!!Em breve posto um tutorial (implementando TMG-2010)

terça-feira, 27 de outubro de 2009

Migração Win2003/2008 e Exchange2003/2007

Esses dias estão meio corridos, estou fazendo a migração da empresa que trabalho do Win server 2003 para Win server 2008 , Exchange2003 para Exchange2007.

Por ai vocês imaginam o quanto esta corrido, por isso não postei essa semana ainda, mas depois do dia 04-Nov vou voltar a postar normalmente alguns tutoriais e artigos para ajudar a comunidade.

Mandem ai uns pedidos de tutoriais que logo postarei aqui.

Abraço a Todos!!!

sábado, 24 de outubro de 2009

Windows Virtual PC

Descrição Resumida:

O Windows Virtual PC é a tecnologia de virtualização mais recente da Microsoft. Você pode usá-lo para executar mais de um sistema operacional ao mesmo tempo em um computador, e para executar vários aplicativos de produtividade em um ambiente virtual do Windows, com um único clique, diretamente de um computador executando o Windows 7.

Segue o link para Download : Windows Virtual PC

Abraço a todos!!!

Tutorial Usando script para bloquear sites e domínios no ISA SERVER

Estou postando esse tutorial aqui para economizar o tempo de alguns colegas, em vez de adicionar os sites e domínios um a um, é só adicionar no .txt e mandar rodar o script, espero que gostem.

comentem!!

segue o link: script para bloquear sites e domínios no ISA SERVER

Abraço a todos!

quinta-feira, 22 de outubro de 2009

Seu Windows 7 está seguro?

Com o lançamento do Windows 7, novas ameaças e pragas virtuais devem aparecer. Confira os programas que podem ajudá-lo a proteger seu sistema.

Após baixar o programa de sua preferência, não esqueça de fazer as atualizações necessárias. Geralmente eles avisam quando seu banco de dados está defasado. Note que você deve estar conectado à internet para renovar as definições de vírus.

Essa matéria está no Site da INFO.

Segue o Link: Seu Windows 7 está seguro?

Abraço e Comentem!!!

terça-feira, 20 de outubro de 2009

E-BOOK Introdução Windows Server 2008 R2

domingo, 18 de outubro de 2009

Ajuste o horário de verão no Windows

Primeiro dia de horário de verão no Brasil, com duração até o dia 21 de fevereiro de 2010, válido para as regiões Sul, Sudeste e Centro-Oeste. Nesse período, os relógios deverão ser adiantados em uma hora.

No link abaixo algumas dicas de como fazer alterações manuais para refletir corretamente as datas de início e término do Horário de Verão no seu computador.

Segue o link: Dicas de ajuste do horário de verão

Abraço a todos!!!

sábado, 17 de outubro de 2009

Adminack Win7 / RSAT W7

Mas como eu tinha instalado no notebook fui ver qual era a versão que estava instalado, que é referente ao "KB958830", como não achei o link para postar, coloquei no meu Skydrive o KB958830.

Segue o Link : Adminpack/RSAT para Windows7

Abraço a todos!!!

Comentem!!

sábado, 10 de outubro de 2009

Tutorial - Publicando porta no ISA SERVER 2006

Tô postando o Tutorial - Publicando porta no ISA SERVER 2006

Esse tutorial não é só para RDP, RDP aqui foi só um exemplo, pode ser feito para SMTP, POP3, DNS, FTP, Etc...

Qualquer duvida mande um e-mail ou comente no blog.

Abraço a todos!!

Tutorial - Configurando WPAD / Auto Discovery do ISA

Acabei de fazer o Tutorial - Configurando WPAD / Auto Discovery do ISA é um esquema muito bom para que todos os usuarios da rede passem pelo proxy.

Qualquer duvida é só mandar e-mail ou comentar aqui no blog mesmo!!!

Abraço a todos!!!

sexta-feira, 9 de outubro de 2009

Ferramentas do Microsoft ISA Server 2006

Segue o Link: Ferramentas do Microsoft ISA Server 2006

Abraço a todos!!

quinta-feira, 8 de outubro de 2009

Tutorial - Plano de fundo padrão nos servidores

Esse tutorial mostra como padronizar o plano de fundo dos servidores, via GPO com Backinfo.exe , funciona com Windows 2000, 2003 , 2008 Server.

Segue o link: Tutorial - Plano de fundo padrão nos servidores

Abraço a todos!!!

Qualque duvida entrem em contato!!

quarta-feira, 7 de outubro de 2009

MS estreia Windows Phone no Brasil com TIM

Segue o link para leitura : MS estreia Windows Phone no Brasil com TIM

Abraço a todos!

Tutorial - Criando regra de acesso remoto no ISA

Esse tutorial mostra como criar a regra para o ISA liberar o acesso remoto, interno, externo e local host, segue o link: Tutorial - Criando regra de acesso remoto no ISA

Abraço a todos!!

terça-feira, 6 de outubro de 2009

Tutorial - Bloqueando site por palavras no ISA 2006

Segue aqui o Tutorial - Bloqueando site palavras no ISA 2006 , lembrando que esse tipo de bloqueio eu recomendo em caso de extrema necessidade, devido a semelhança de palavras ex: sexo e sexta, você pode ter alguns sites bloqueados que deveriam estar liberados.

Abraço a todos!!

Qualquer duvida entrem em contato!!!

segunda-feira, 5 de outubro de 2009

Tutorial - Redirecionando site bloqueado no ISA SERVER

Segue ai mais um Tutorial - Redirecionando site bloqueado no ISA SERVER .

Espero que gostem, qualquer duvida pode entra em contato.

E aguardem mais tutoriais, abraço a todos!!

domingo, 4 de outubro de 2009

Tutorial - Bloqueando sites no ISA 2006

Segue o Tutorial Bloqueando sites no ISA 2006 , coloquei nesse tutorial como bloquear por URL Set e Domain Name Set, espero que agrade a todos.

Qualquer duvida pode entrar em contato comigo, meu e-mail está em contact, ou fiquem a vontade para comentar aqui no blog mesmo.

Abraço a todos!!

quinta-feira, 1 de outubro de 2009

Blog Parceiro!!

To postando hoje a parceria com o Blog Portal Tecnologia, do amigo Tiago Souza de SP, o conteúdo muito bom indico a todos darem uma passada por lá, e já esta adicionado na lista de Blogs.

segue o link: Portal Tecnologia

Abraço e boa leitura!!

quarta-feira, 30 de setembro de 2009

Tutorial - criando regra de acesso a Internet no ISA server 2006

Vai aqui mais um tutorial do ISA SERVER 2006 segue o link: criando regra de acesso a Internet no ISA server 2006

Abraço a todos!!

Qualquer duvida meu e-mail está no blog!!

Anti-Virus gratis "Microsoft Security Essentials"

A Microsoft já liberou para download o "Microsoft Security Essentials" anti-virus gratuito da Microsoft segue o link : Microsoft Security Essentials

Abraço a todos!!!

terça-feira, 29 de setembro de 2009

Tutorial - Criando regra de acesso interno no ISA

Tem uma regra que é fundamental para o acesso da rede interna ao ISA SERVER, eu costumo chamar de regra de acesso interno ao ISA, regra bem simples segue o link do tutorial : Tutorial - Criando regra de acesso interno no ISA SERVER 2006

Abraço a todos!!

Aguardem mais tutoriais!!

domingo, 13 de setembro de 2009

Windows Server 2008 R2 - Aprenda na prática

terça-feira, 1 de setembro de 2009

Windows Sysinternals

Para que ainda não conhece tem um site muito bom da microsoft chamado ( Windows Sysinternals ) tem varias ferramentas muito boas, algumas como (Process Explorer, Process Monitor) vale a pena conferir.

Abraço a todos!!

segue o link:http://technet.microsoft.com/en-us/sysinternals/default.aspx

segunda-feira, 17 de agosto de 2009

Tutorial implementando ISA SERVER 2006

segue o link do tutorial implementando ISA SERVER 2006.

Aproveitem!

Abraço a todos!

Segue o link: Implementando ISA SERVER 2006

sábado, 15 de agosto de 2009

Blog de cara nova!!

Como vocês podem ver o Blog está de cara nova, vou adicionar uns tutoriais também de Windows Server / Isa Server / Sharepoint / Exchange Server / Etc.

Espero que gostem da cara nova do blog, comentem!!

Abraço a todos!!!

segunda-feira, 10 de agosto de 2009

Windows 7 (RTM) Versão Final disponivel!!!

quarta-feira, 5 de agosto de 2009

Palestra de Direct Access e System Center Virtual Machine Manager

Pessoal vai rolar uma palestra de ( Direct Access e System Center Virtual Machine Manager ) no auditorio da livraria cultura do CASA PARK segue o link para inscrição : http://msevents.microsoft.com/CUI/EventDetail.aspx?EventID=1032423036&Culture=pt-BR

As palestras vão se ministradas por Glaucio Rocha (Microsoft) Geyson Magalhães (Hepta)

Abraço a todos!!!

terça-feira, 4 de agosto de 2009

Algumas teclas de Atalho do WINDOWS 7

Tecla Windows + Espaço - Deixa todas as janelas transparentes, mostrando o desktop (o mesmo efeito é obtido movendo o cursor ao canto inferior direito da tela).

Tecla Windows + Setas à esquerda e à direita - Move a janela para esquerda e direita da tela (use com Shift para mover a janela para um segundo monitor).

Tecla Windows + G - Mostra os widgets adicionados ao desktop.

Tecla Windows + T - Alterna entre os itens na barra de tarefas.

Tecla Windows + P - Em micros com mais de um monitor modifica os modos de exibição.

Tecla Windows + Sinais de mais e menos - Controla o recurso de zoom no desktop.

Tecla Windows + número de 1 a 5 - Escolhe um aplicativo conforme a ordem na barra de tarefas.

Tecla Windows + X - Num notebook, carrega o Windows Mobility Center, que exibe informações sobre bateria, rede sem fio etc.

Shift + Clique num item da barra de tarefas - Abre uma nova instância do programa (o mesmo efeito é obtido clicando com o botão do meio do mouse).

sexta-feira, 31 de julho de 2009

Instalando VM Linux no Microsoft Hyper-V Server

Ontem configurei uma VM linux no Microsoft Hyper-V Server vou passar umas dicas, a versão do linux que é suportada no Hyper-v Server é SUSE Linux Enterprise Server 10 SP2 x86 ou x64, outra coisa que não pode esquecer é na instalação adicionar os seguintes serviços, (Xen Virtual Machine Host Server e o C/C++ Compiler and Tools) na verdade sem esses serviços até consegue instalar mas quando ele termina a instalação não inicia o Linux, tem tambem os componentes de integração, segue o link: componentes de integração , com todos esses passos fica tranquila a instalação, espero que ajude!!!

sexta-feira, 24 de julho de 2009

Microsoft finaliza 7 e libera código para fabricantes de PCs

A Microsoft anunciou nesta quinta-feira (22/07) que finalizou a versão Release To Manufacturing (RTM) do Windows 7. Com isso, fabricantes de PCs e canais de distribuição terão acesso ao sistema operacional e poderão produzir seus computadores com o software a tempo de colocá-los nas lojas em 22 de outubro, quando o programa será lançado oficialmente para usuários finais. O anúncio foi feito pelo CEO da companhia, Steve Ballmer.

sábado, 18 de julho de 2009

Web Messenger desativado!!

quinta-feira, 9 de julho de 2009

Gravador de Passos para Reprodução de Problemas ( Windows 7 )

Os usuários o executam para registrar os passos executados até o problema acontecer, clicam em Iniciar Gravação, fazem os passos até o problema acontecer, inserem comentários (quando apropriado), depois clica em Parar Gravação e enviam o registro por e-mail ou o compartilham com o suporte.

Essa ferramenta vai ser muito útil.

Até a próxima!!

segunda-feira, 6 de julho de 2009

GPO Reference Windows Server 2008

segunda-feira, 29 de junho de 2009

Microsoft Libera Versão Beta em Português do Microsoft Security Essentials (Anti Vírus)

quinta-feira, 25 de junho de 2009

Windows Server 2008 e Windows Server 2008 R2 (Beta)

segunda-feira, 22 de junho de 2009

Windows 7 leva você para Seattle!

domingo, 21 de junho de 2009

As melhorias no Windows 7 acontecendo!!

Bom tem alguns dias que comecei a testar o Windows 7 no meu note book, e o primeiro teste que me surpreendeu foi o teste de bateria, com o Windows vista a carga completa do meu note book durava cerca de 1:30 com o Windows 7 dura 2:00hrs com a mesma configuração que eu tinha no Windows vista, isso é as melhoras no windows 7 acontecendo, abraço até mais!!

As 10 Leis Imutáveis da Segurança

Lei #1: Se uma pessoa má puder persuadir você a executar um programa em seu computador, o computador não será mais seu

É um fato infeliz na ciência da computação: quando um programa de computador é executado, ele executa exatamente aquilo que é programado para fazer, mesmo que ele seja programado para ser prejudicial. Quando você escolhe executar um programa, você está tomando uma decisão que tira o controle de suas mãos, sobre aquele computador. Uma vez que um programa esteja sendo executado, ele pode fazer qualquer coisa até os limites que você mesmo pode fazer em seu computador. Ele poderá monitorar sua digitação e enviar este monitoramento para um site na Web. Ele poderá abrir cada documento em seu computador e alterar a palavra "vou" por "não vou" em todos eles. Ele poderá enviar e-mails rudes para todos os seus amigos. Poderá ainda instalar um vírus em seu computador. Pode criar também um "back door" que permite a alguém remotamente controlar o seu computador. Pode ligar para um provedor de serviços em Katmandu, ou simplesmente reformatar o seu disco rígido.

Por isso é importante nunca executar, nem fazer download de programas a partir de uma fonte que não seja confiável - e por "fonte", entendemos uma pessoa que lhe deu este programa. Existe uma interessante analogia entre executar um programa e comer um sanduíche. Se um estranho na rua lhe oferece um sanduíche, você aceita? Talvez você devesse aceitar, talvez não - isso depende de como o sanduíche foi feito ou se ele foi achado na rua. Aplique a mesma ideia em um programa e você estará seguro.

Para entender o porquê, considere que os arquivos do sistema operacional são os mais confiáveis no computador e eles são geralmente executados com privilégios de sistema. Ou seja, eles podem fazer absolutamente tudo. Entre outras coisas, eles podem gerenciar contas de usuários, tratar alterações de senhas e forçar regras que governam quem pode fazer o quê no computador. Se uma pessoa má puder alterar os arquivos, ela poderá fazer qualquer coisa. Esta pessoa poderá roubar senhas, tornar a si mesmo administradora do sistema ou adicionar novas funções ao sistema operacional. Para prevenir este tipo de ataque, certifique-se de que os arquivos de sistema (e o registro) estão protegidos. (Os checklists de segurança no site de Segurança da Microsoft poderão lhe ajudar).

Ela pode montar um ataque de negação de serviço bem "baixo nível", como esmagar o seu computador com um martelo.

Ela pode desplugar o computador, levá-lo embora e pedir resgate.

Ela pode iniciar o computador a partir de um disquete e formatar o disco rígido. Mas espere, você diz, eu coloquei uma senha na BIOS do meu computador. Sem problemas - ele pode abrir a máquina e substituir o chip da BIOS (ou limpar a senha).

Ela pode remover o disco rígido do computador, instalar o disco em outro equipamento e ler os dados.

Ela pode duplicar o seu disco rígido e colocá-lo de volta. Uma vez feito isso, ela terá todo o tempo do mundo para conduzir um ataque de força bruta, tentando todas as senhas possíveis. Vários programas estão disponíveis para automatizar esta tarefa. Uma vez que isso aconteça, a Leis 1 e 2 serão aplicadas.

Ela pode substituir o seu teclado por um que contenham um transmissor de rádio. Ela pode então monitorar tudo o que você digita, incluindo a sua senha.

Sempre se certifique de que seu computador esteja protegido de forma consistente com o seu valor - e lembre-se de que o valor de um computador inclui não só o valor do hardware em si, mas o valor do dado e o valor do acesso a sua rede que uma pessoa má intencionada pode obter. Computadores críticos do negócio, como controladores de domínios, servidores de banco de dados e servidores de arquivos/impressão devem ser fechados em uma sala com trava e apenas pessoas da área devem obter acesso a elas. Mas você pode querer considerar proteger outros computadores e utilizar outras medidas de proteção.

Se você viaja com um notebook, é absolutamente crítico que você o proteja. Os mesmos recursos que tornam um notebook excelente para usuários móveis - pequeno, leve - também o torna fácil de ser roubado. Existem várias travas e alarmes para notebooks e alguns modelos permitem que você remova o disco rígido e o carregue com você. Você pode usar recursos como o Sistema de Arquivos Criptografado do Windows 2000/XP para reduzir estragos se alguém roubar o computador. Mas a única forma de ter 100% de certeza de que seu dado está seguro e o hardware não foi alterado é manter o equipamento com você o tempo todo, durante viagens.

Se você possui um site na Web, você deve limitar o que os visitantes podem fazer. Você só deve permitir que um programa escrito por você mesmo, ou por um desenvolvedor de sua confiança, seja executado. Mas isso não é suficiente. Se o seu site Web é um dos muitos compartilhados em um servidor, você precisa de atenção extra. Se alguém puder comprometer um dos sites do servidor, é possível que esta pessoa possa controlar o servidor como um todo e todos os sites que estiverem nele - incluindo o seu. Se você estiver hospedando o seu site em um servidor compartilhado, é importante descobrir quais as diretivas administrativas. (Aliás, antes de tornar o seu site público, certifique-se de que tenha seguido o checklist de segurança do IIS 4.0 e do IIS 5.0).

Use sempre uma senha - é incrível a quantidade de pessoas que utilizam senhas em branco. E escolha uma senha complexa. Não use o nome do cachorro, sua data de aniversário ou o nome do seu time de futebol. E não use a palavra "senha"! Use uma senha que contenha uma mistura de letras maiúsculas, minúsculas, números, símbolos e outros. Use a maior senha que você puder e altere-a sempre. Uma vez que você tenha criado uma senha forte, trate-a corretamente. Não escreva a senha. Se você precisar escrevê-la, pelo menos coloque-a em um cofre - a primeira coisa que uma pessoa mal intencionada faz ao procurar por senhas é verificar se existe um papel próximo ao seu computador. Não diga a ninguém a sua senha. Lembre-se o que Ben Franklin disse: duas pessoas podem manter um segredo, mas apenas se uma delas estiver morta.

Finalmente, considere usar algo mais forte do que senhas para se identificar no sistema. O Windows 2000, por exemplo, suporta o uso de smart cards, que aumentam sensivelmente a forma de checagem que o sistema realiza. Você pode também considerar o uso de produtos biométricos como scanners de retina e impressão digital.

Ao contratar um administrador de sistemas, reconheça a posição de confiança que ele ocupará e apenas contrate pessoas que mereçam esta confiança. Verifique suas referências e pergunte a ele sobre seus trabalhos anteriores, especialmente associado a qualquer incidente de segurança nos empregos anteriores. Se for apropriado para sua organização, você deve considerar tomar um passo que bancos e outras companhias com consciência sobre segurança tomam: exija que seus administradores passem por uma investigação completa em segundo plano no momento da contratação e em intervalos freqüentes. Seja qual for o critério que você usar, aplique-o em todo o corpo de administradores. Não dê privilégios administrativos a ninguém em sua rede a menos que a pessoa seja investigada e aprovada - e isso inclui funcionários temporários e prestadores de serviços também.

Em seguida, tome os passos necessários para manter as pessoas honestas. Use planilhas de entrada e saída para rastrear quem esteve na sala de servidores. (Você não possui uma sala de servidores trancada? Então leia a Lei #3). Implemente uma regra de "duas pessoas" ao instalar ou atualizar software. Diversifique as tarefas de gerenciamento o máximo possível, como uma forma de minimizar o poder que uma única pessoa tem. Além disso, não use a conta Administrador - ao invés disso, atribua a cada administrador uma conta separada com privilégios administrativos, para que você saiba o que ela está fazendo. Finalmente, considere tomar medidas para tornar difícil para um administrador mal intencionado cobrir seu rastro. Por exemplo, armazene dados de auditoria em mídia somente escrita, ou armazene o dado do sistema A no sistema B e tenha certeza que os dois sistemas possuem administradores diferentes.

Muitos sistemas operacionais e softwares criptográficos oferecem a opção de armazenar chaves de criptografia no computador. A vantagem é a conveniência - você não precisa tratar a chave - mas isso tem um custo: a segurança. As chaves são normalmente ocultadas e alguns dos métodos são muito bons. Mas no final, não importa o quanto escondida ela estiver, ela está no computador e pode ser encontrada. Uma pessoa suficientemente motivada irá encontrá-la mais cedo ou mais tarde. Quando possível, utilize armazenamento off-line das chaves. Se a chave é uma palavra ou frase, memorize-a. Se não, exporte-a para um disquete, faça uma cópia de segurança e armazene as cópias em um local seguro e separado. (Todos vocês administradores que estão usando a ferramenta Syskey no modo de "armazenamento local" irão reconfigurar o servidor agora mesmo, certo?)

O problema é de fato um pouco maior do que isso. Tipicamente, um novo vírus faz um grande estrago nos estágios iniciais de sua vida, precisamente porque poucas pessoas conseguiram detectá-lo. Uma vez que as pessoas descobrem que um novo vírus está a solta e provocando estragos e elas atualizam a lista de assinaturas de vírus, a disseminação do vírus cai drasticamente. A chave é estar antes da curva e atualizar sua lista de assinaturas antes de ser prejudicado pelo vírus.

Virtualmente qualquer fabricante de antivírus fornece uma forma de você obter arquivos de assinaturas de vírus gratuitamente a partir de seus sites. De fato, muitos possuem serviços do tipo "push", em que eles enviam notificações cada vez que um novo arquivo de assinatura é disponibilizado. Use estes serviços e mantenha o próprio software antivírus atualizado. Os fabricantes de antivírus estão sempre desenvolvendo novas técnicas que exigem novos softwares antivírus.

A mesma coisa ocorre na Internet. Se você visita um site na Web, o proprietário pode, se ele for suficientemente motivado, descobrir quem você é. Afinal de contas, os 1´s e 0´s que geram a sessão precisam descobrir como chegar ao local correto, e este local é o seu computador. Existem várias medidas que você pode tomar para disfarçar estes bits. Por exemplo, você pode utilizar a tradução de endereços de rede para mascarar seu endereço IP atual, assinar um serviço que torna anônima a conexão, usar uma conta de provedor de acesso para cada propósito, entrar em alguns sites a partir de quiosques de Internet e outras. Cada uma destas medidas torna mais difícil determinar quem você é, mas nenhuma delas torna impossível determinar quem você é. Você sabe com certeza quem opera o serviço que torna o acesso anônimo? Talvez seja a mesma pessoa que é dona do site que você está visitando! E quanto aquele site inócuo que você visitou ontem, que oferecia um cupom de R$ 10,00 ? Talvez o dono esteja tentando compartilhar informações suas com outros sites. E se for o caso, um outro site na Web pode correlacionar a informação dos outros sites e determinar quem você é.

Isto significa que a privacidade na Web é uma causa perdida? Não totalmente. O que significa é que a melhor forma de proteger sua privacidade na Internet é a mesma de proteger a sua privacidade na vida real - através de seu comportamento. Leia as declarações de privacidade dos sites que você visita e só faça negócios com aqueles cujas práticas você concorde. Se você estiver preocupado com cookies, desative-os. E o mais importante, evite navegar de forma indiscriminada na Web - reconheça que assim como muitas cidades têm uma área ruim que é melhor evitar, a Internet também possui sites a serem evitados. Mas se é total e completo anonimato que você deseja, é melhor começar a procurar aquela caverna.

A segurança perfeita exige um nível de perfeição que simplesmente não existe e provavelmente nunca existirá. Isto é verdade para softwares assim como em todos os campos de interesse humano. O desenvolvimento de software é uma ciência imperfeita e todos os softwares possuem falhas. Alguns deles podem ser explorados para causar brechas de segurança. Isto é um fato da vida. Mas mesmo se o software pudesse ser perfeito, isso não resolveria o problema. A maioria dos ataques envolve, em um nível ou outro, alguma manipulação de natureza humana - isto é usualmente chamado de engenharia social. Aumente o custo e a dificuldade das tecnologias dos ataques de segurança e as pessoas mal intencionadas responderão mudando o foco da tecnologia e usando o fator humano. É vital que você entenda seu papel em manter uma segurança sólida, ou você se tornará uma brecha na segurança de seu próprio sistema.

A solução é reconhecer dois pontos essenciais. Primeiro, a segurança consiste tanto de tecnologia como política - ou seja, a combinação da tecnologia e de como ela é usada determina o quão seguro o seu sistema será. Segundo, a segurança é uma jornada, não um destino - ela não é um problema que pode ser "resolvida" de uma vez por todas; é uma série constante de movimentos e contramedidas entre pessoas boas e más. A chave é se certificar que você tenha uma boa consciência sobre segurança e exercite seu bom senso. Existem recursos disponíveis para lhe ajudar. O site de Segurança da Microsoft, por exemplo, possui muitos documentos técnicos, orientações de segurança, listas de verificação e ferramentas. E nós estamos desenvolvendo mais e mais recursos. Combine alta tecnologia com bom senso e você terá uma base sólida em segurança.

sexta-feira, 19 de junho de 2009

Microsoft deve anunciar antivírus gratuito em breve

Boa noite pessoal!! Mais uma novidade para alguns.

A Microsoft está se preparando para o anúncio de seu esperado serviço antivírus gratuito para PCs, que deve concorrer com produtos vendidos por Symantec e McAfee.

Um porta-voz da empresa afirmou nesta quarta-feira que a empresa, maior fabricante de softwares do mundo, está testando versões preliminares do produto entre seus funcionários.

A Microsoft disponibilizará "em breve" uma versão de testes, ou produto beta, em seu site, acrescentou o porta-voz, sem dar uma data específica para o lançamento.

Investidores estão monitorando de perto as novidades sobre o serviço gratuito, que tem o codinome de Morro, em referência à praia brasileira Morro de São Paulo (BA), em meio a preocupações de que o serviço possa prejudicar as vendas dos produtos da Symantec e McAfee, que geram bilhões de dólares por ano em receita e protegem PCs equipados com o sistema operacional Windows de ataques de hackers.

"É uma ameaça competitiva de longo prazo", disse o analista Daniel Ives, da PBR Capital Markets, acrescentando que, no entanto, o impacto no curto prazo seria mínimo.

A Microsoft tem dito que o Morro irá oferecer ferramentas básicas para combater uma grande variedade de vírus, que provavelmente concorreriam com a linha de produtos de consumo mais baixa da Symantec e da McAfee, que custam por volta de US$ 40 ao ano.

Fonte : Site Terra/Tecnologia